در مسیر زیست بوم امنیت سایبری

با الگوی اعتماد صفر – Zero Trust

توزیع جغرافیایی دفاتر سازمانی، مراکز داده متعدد، ارائه خدمات بر بسترهای ابری، پشتیبانی از کاربران راه دور و استفاده از دستگاههای همراه، مرزهای سنتـی شبکهها را شکسته و سازمانها را برای ارائه خدمات خود با مخاطرات متفاوتی نسبت به گذشته مواجه کرده است.

سامانه CYBERFENCE SRA، با ایجاد دسترسـی امن به زیرساختهای سازمانی، مبتنـی بر الگـوی «اعتماد صفر – Zero Trust» طراحی شده و به مدیران فناوری و امنیت اطلاعـات این امکـان را میدهـد که دسترسـی به خدمـات و منابع سازمان را به سادگـی مدیریت نماینـد.

امنیت شبکه چیست؟

امنیت شبکه Network Security مجموع تمام مراحل و اقداماتی است که برای محافظت از یکپارچگی شبکه کامپیوتری و دادههای درون آن انجام میشود. بیایید به کمی قبلتر برگردیم و مفهوم «شبکه» را مرور کنیم. شبکه از مجموعهای از دستگاههای مرتبط بههم مانند کامپیوترها و سرورها و شبکههای بیسیم تشکیل شده است. معمولاً این دستگاهها دربرابر مهاجمها (هکرها) بسیار آسیبپذیرند. تأمین امنیت در شبکه های کامپیوتری از آنجایی اهمیت پیدا میکند که روزبهروز پیچیدهتر میشوند و شرکتها بیشازپیش کسبوکارشان را به شبکه و دادهها متکی میکنند. روشهای امنیتی باید با رویکارآمدن روشهای جدید حملههای سایبری تغییر کنند. دلیل اصلی اهمیت امنیت شبکه آن است که دادههای حساس را دربرابر حملههای سایبری ایمن نگه میدارد و به شما اطمینان میدهد که شبکه امن است. استراتژیهای موفق امنیت در شبکه از راهحلهای امنیتی متفاوتی برای محافظت از کاربرها و سازمانها در مقابل بدافزارها و حملههای سایبری استفاده میکنند.

چرا امنیت شبکه اینقدر اهمیت دارد؟

حالا که میدانیم امنیت شبکه چیست، بیایید دقیقتر دلایل اهمیت آن را بررسی کنیم. واضح است که حفظ امنیت شبکه بهدلیل جلوگیری از دسترسی مجرمان سایبری به دادههای ارزشمند و حساس اهمیت دارد. درادامه، چهار دلیل برای اهمیت حفاظت از شبکهها و دادهها را بیان میکنیم.

۱. ریسکهای عملیاتی

زمانیکه سازمان از امنیت شبکه کافی برخوردار نباشد، درمعرض خطر اختلال در سیستم عملیاتی و عملکردی قرار میگیرد. چه کسبوکارهای بزرگتر و چه شبکههای شخصی، به دستگاهها و نرمافزارهایی وابسته هستند که در مواقع آلودهشدن به ویروسها و بدافزارها و حملههای سایبری، نمیتوانند بهطورمؤثر عمل کنند.

۲. ریسکهای مالی برای اطلاعات شخصی در خطر

سازمانهایی که مسئولیت مدیریت اطلاعات شخصی مانند شمارهتلفن و اطلاعات حساب بانکی و گذرواژهها را برعهده دارند، باید امنیت آن را تأمین کنند. هرگونه سوءاستفاده از این دادهها ممکن است برای آن سازمان پرداخت جریمه، بازگرداندن خسارات، برطرفکردن آسیبها و… را بهدنبال داشته باشد. این دلیل را شاید بتوان مهمترین دلیل برای اهمیت امنیت دانست.

۳. ریسک مالی برای مالکیت معنوی در معرض خطر

علاوهبر دادهها و مالکیت مادی، ممکن است مالکیت معنوی سازمان نیز در خطر قرار بگیرد. گاهی هکرها مستقیماً به ایدهها، اختراعها، ابداعها و محصولهای شرکتها را حمله و از آنها سرقت میکنند. این مسئله ممکن است به ازدستدادن کسبوکار و مزیتهای رقابتی منجر شود.

۴. مسائل نظارتی

علاوهبر مقررات خودِ سازمانها، بسیاری از دولتها از کسبوکارها میخواهند تا آن دسته از مقررات امنیت دادهها را رعایت کنند که جنبههای امنیت شبکه را پوشش میدهد. نقض این مقررات ممکن است جریمه نقدی و ممنوعیت کار و حتی زندان را بهدنبال داشته باشد.

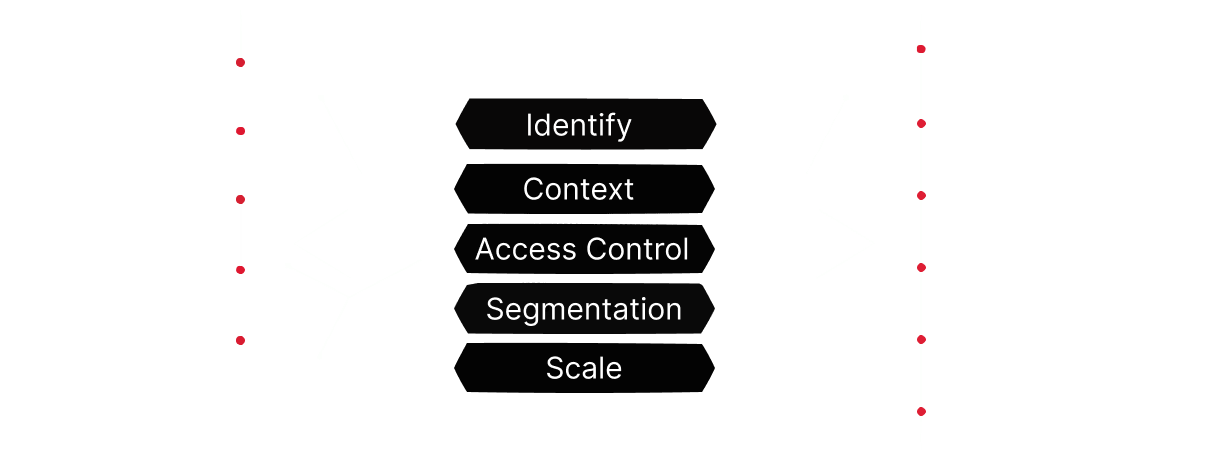

معماری اعتماد صفر | Zero Trust

مفهوم Zero Trust در طی چند سال اخیر به یک کلیدواژه بزرگ تبدیل شده است. امروزه بسیاری از سازمانها، اولویت خود را به سمت اخذ Zero Trust تغییر دادهاند. Zero Trust Network Access (ZTNA) فناوری است که درون مدل Zero Trust قرار دارد و در تلاش است تا اساسیترین مشکلات امنیتی را حل کند. ZTNA بر مبنای “هرگز اعتماد نکردن” بنا شده است و فلسفهی آن این است که در داخل و خارج از شبکه، مهاجمین آماده حمله میباشند. هیچ کاربر و یا دستگاهی به طور خودکار، قابل اعتماد نیست حتی اگر از DMZ عبور کرده باشد. این امر کاملا با Trust در تضاد است ولی امنیت سنتی را تایید میکند. شبکههای Zero Trust در برابر درخواستهای کاربران و دستگاهها به منظور دسترسی به منابع، نیاز به تاییدیه دارند؛ بدون توجه به این که آیا درخواست کنندهها در داخل شبکههای سازمانی قرار دارند یا خیر. ZTNA به DMZ متشکل از فایروالها، سرورهای لبه و سایر دستگاههای امنیتی که از منابع محافظت میکنند، متکی نیست.

✔ اقدامات امنیتی بهبود یافته

✔ کنترل دقیق و کارآمد

✔ دید جامع و یکپارچه

✔ ارتقاء سطح امنیت

سامانه دورکاری امنِ CYBERFENCE SRA چه مزایایی دارد؟!

MAV Support

قابلیت بررسی فایل با چندین سامانه ضد ویروس

Multi Tracking

رهگیری نشستها و فایل ها

ZTN Architecture

قابلیت زونبندی و تفکیک شبکه کاربران

- External DHCP

- 802.1Q

- Bridge/MacVlan

Fence Policy

قابلیت اجرای محدودیتهای کارآمد

- URL Filtering

- MIME Filtering

- ContentSize Filtering

SSO/SLO

قابلیت اتصال به انواع سامانههای Accounting بصورت خودکار

- pfSense Captive Portal

- Kerio Connect Portal

- Mikrotik HotSpot

- IBSNG Portal

Fence Monitor

قابلیت رهگیری ترافیک کاربری

- Searchia

- HTTPS Traffic Ingestion

- File Transfer Ingestion

Syslog Support

قابلیت ارسال لاگهای سامانه به سرور مدیریت لاگ

- SIEM Integrating

- LogServer Integrating

Image Customization

قابلیت شخصیسازی Imageهای سامانه

- WebAPP

- RemoteAPP

- RemoteDesktop

High Availability Support

قابلیت پیاده سازی در حالت توزیع شده

- Active/Active

- Active/Passive

Share Support

قابلیت به اشتراک گذاری کاربر نهائی

- Screen Share

- WebCam Share

- Audio/Mic Share

BuiltIn SyncBackup

قابلیت پشتیبان گیری و همگام سازی با سرور خارجی

- SyncBackup

- AutoBackup

Multi Media Support

قابلیت همگام سازی تجهیزات کاربری

- USB Token

- Printer

پیش نمایش سامانه

ارائه زیرساخت APP Isolation و Desktop Isolation مبتنی بر ویندوز و لینوکس

Full Desktop

ارائه نوآورانه زیرساخت Full Desktop (Windows,Linux) مبتنی بر Docker/Container و قابلیت شخصیسازی متناسب با نیاز سازمان

افزونههای سامانه

Modular structure of the system

Fence Policy

اعمال محدودیت کارآمدماژول Fence Policy ، یک ابزار قدرتمند در دسترس سازمانها و شرکتها است که به آنها این قابلیت را میدهد تا ترافیک وب را مدیریت و کنترل نمایند. این ماژول، با ارائه قابلیتهای پیشرفته فیلترینگ و دستهبندی، به کاربران قابلیت میدهد تا محتواهای مورد نظر خود را براساس سیاستها و محدودیتهای تعیین شده در سازمان، مدیریت نمایند. علاوه بر این، با توجه به قدرت الگوریتمهای پیشرفته خود، ماژول Fence Policy قادر است به طور دقیق و اصولی، محتواهای غیرمجاز را شناسایی و مسدود نماید، در نتیجه امنیت و حریم خصوصی کاربران را تضمین میکند. با پیاده سازی این ماژول در سازمان، ریسک های مربوط به حملات سایبری و نفوذهای ناخواسته به سیستمهای داخلی به شدت کاهش مییابد و به مدیران قابلیت میدهد تا به طور جامع و مؤثر، ترافیک وب را کنترل و مدیریت نمایند.

- MIME Filtering

- URL Filtering

- Regex Filtering

- Content Filtering

- Content Size

Time&Bandwith Shapping

اعطای حداقلی منابعمحدودسازی میزان زمان استفاده از اینترنت (تایم شناور) و کنترل پهنای باند آپلود و دانلود هر کاربر در یک سازمان اهمیت بسیار زیادی دارد. این اقدامات به سازمان کمک میکنند تا به بهرهوری بیشتری در استفاده از منابع شبکه دست یابد و از مشکلاتی مانند کاهش سرعت اینترنت، بروز تداخل جلوگیری کرده و به افزایش امنیت شبکه کمک کند.

با محدود کردن زمان استفاده از اینترنت، کاربران مجبور به تمرکز بیشتر بر روی وظایف شغلی خود میشوند و از زمان خود بهینه استفاده میکنند. این کنترل به سازمان امکان میدهد تا اولویتبندی منابع شبکه را بر اساس نیازهای مختلف کاربران و وظایف سازمانی خود تعیین کند و برای همه کاربران تجربه استفاده بهتر و پایدارتری فراهم کند. به طور کلی، محدودسازی زمان و کنترل پهنای باند موجب بهبود عملکرد و امنیت شبکه در یک سازمان میشود.

- محدودسازی بر اساس کاربر و گروه های کاربری

- محدودسازی بر اساس بازه های زمانی مختلف

- پیاده سازی بدون وابستگی به نرم افزارهای بیرونی

- پشتیبانی از Suspended و Immediately Destroy

SSO/SLO

ورود یکپارچه سیستمیSingle SignOn (SSO) و Single LogOut (SLO) راهکارهایی هوشمندانه هستند که در حوزه امنیت و مدیریت هویت مورد استفاده قرار میگیرند. SSO یک مکانیزمی است که به کاربران اجازه میدهد با یکبار ورود به سیستم، به صورت خودکار و بدون نیاز به وارد کردن مجدد اطلاعات کاربری، به سایر سامانه های اکانتینگ دسترسی پیدا کنند. این رویکرد، نه تنها به کاربران قابلیت میدهد تا به طور سریع و آسان به منابع دسترسی داشته باشند، بلکه همچنین در کاهش ریسکهای امنیتی مانند فراموشی رمز عبور نقش بسزایی دارد. اما Single LogOut (SLO) به عنوان یک تکمیلکننده مهم برای SSO، به کاربران قابلیت میدهد تا با خروج از سیستم، همزمان از تمام سیستمهای اکانتینگ مرتبط نیز خارج شوند. این عملیات خروج همزمان و یکپارچه، تضمین میکند که دسترسی غیرمجاز به منابع بعدی برای کاربران قابلیت پذیر نباشد .

- pfSense

- KerioConnect

- Mikrotik

- IBSNG

- و سایر سامانه های اکانتینگ بومی

Malicious Tracking

رهگیری کارآمد مخاطرات

URL Ingestion و Malicious Tracking، دو عنصر کلیدی در زمینه امنیت و حفاظت از اطلاعات در فضای دیجیتال هستند.

URL Ingestion به عنوان یک فرایند خودکار، به سامانه اجازه میدهد تا URLها را به صورت خودکار و جریانی دریافت کند و آنها را مورد بررسی و پردازش قرار دهد. این رویکرد نه تنها به سازمانها قابلیت میدهد تا از مقصد کاربر نهایی مطلع گردد، بلکه همچنین در تحلیل و بررسی جریان ترافیک، شناسایی تهدیدات امنیتی و حفاظت از کاربران نقش حیاتی ایفا میکند.

Malicious Tracking به عنوان یک فرایند هوشمند و جذاب، به سامانه اجازه میدهد تا مسیر فایل های مخرب را به صورت خودکار و جریانی رهگیری کند و آنها را مورد بررسی و پردازش قرار دهد. این رویکرد نه تنها به سازمانها قابلیت میدهد تا از لینک دانلودی فایل های مخرب مطلع گردد بلکه در ترکیب با Fence Policy اقدام به جلوگیری از دانلود مجدد این فایل مخرب میگردد.